#Solution de gestion de conformité

Pourquoi choisir un outil ?

TNP Consultants vous propose d’outiller et d’industrialiser la gestion et les process de conformité dans votre organisation :

- Gain de temps

- Harmonisation des pratiques

- Traçabilité et preuve

- Engagement des parties prenantes dans l’organisation

- Maitrise des risques conformité.

Privacy Management

- Registre et cartographie des données

- Automatisation des évaluations

- AIPD

- Demandes de droits (DSAR)

- Réponse aux incidents

- Tableaux de bords

Gouvernance, Risque & Conformité

- Gestion des risques IT

- Gestion des risques tiers

- Gestion des politiques d’entreprise

Préférence & Gestion de consentement

- Cookies

- Gestion de consentement

- Détection des fuites de données

- Mobile App

- Réponse aux incidents

- Tableaux de bords

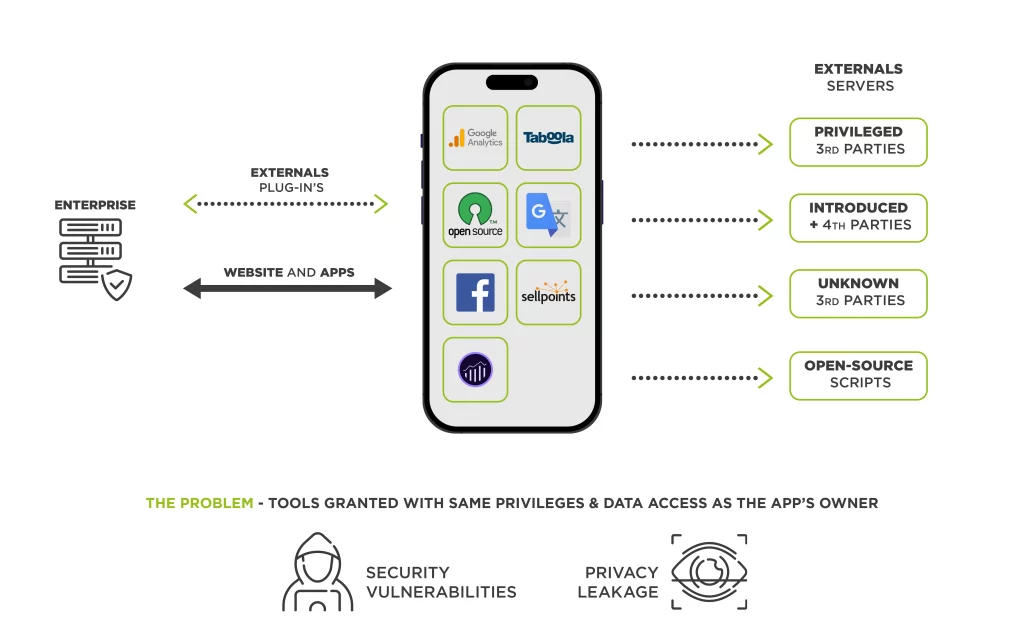

Détection des fuites de données

- Scan des fuites de données dues aux « 3rd parties » durant la navigation sur le site internet ou application mobile

Nos services

TNP Consultants vous accompagne dans :

- Le choix d’outils adaptés à votre besoin et à votre contexte

- La mise en place de l’outil

- La prise en main de l’outil par vos équipes

- L’optimisation du paramétrage de l’outil

Une méthode de déploiement éprouvée

Définition des spécifications

- Analyse de la gouvernance et des processus RGPD

- Rédaction des spécifications et plan de mise en œuvre

Support & assistance

- Hotline – Support et assistante aux utilisateurs

- Validation et vérification de la conformité des fichiers des traitements

Configuration & déploiement

- Paramétrage et configuration des modules et des inventaires

- Import en masse de l’existant

Formations & transferts de compétences

- Workshops et formations des interlocuteurs clés

- Sensibilisation des utilisateurs finaux

#Cookie Preference and Consent Management Solution

Fonctionnalités de l’outil ?

- Centralisation du consentement et des préférences sur l’ensemble des domaines, applications, appareils, points de vente et technologies (CRM, marketing, publicité, etc.).

- Reporting natif pour évaluer l’état actuel, avec des filtres et des vues granulaires : Opt In, Opt Out, Taux de consentement et de trafic.

- Gestion des notices d’information depuis un seul et même hub.

- Expérience client : omnicanal, consentement et préférences, en ligne et hors ligne. Les intégrations sont utilisées pour obtenir les choix des utilisateurs de la plate-forme vers vos services internes ou vers des fournisseurs tiers que vous utilisez en interne pour l’envoi d’e-mails, la gestion des utilisateurs, les analyses, etc.

Module de gestion de consentement

- Collecte du consentement des utilisateurs à travers tous les domaines, localisations et appareils

- Gestion du consentement relatif aux avis, aux vendeurs et aux finalités incluant les différentes versions et preuves de consentement

- Analytics dédiés aux consentements

Module de contrôle de la conformité

- Une plateforme d’analyse et de gouvernance permettant de détecter les écarts de conformité liés aux dépôts de traceurs

- Une solution intelligente qui permet le contrôle automatique des politiques de cookies et la génération de listes de vendeurs

Module de centre de préférences

- Des expériences utilisateur sur mesure tout au long du parcours du client

- Un centre de préférences entièrement personnalisable et modifiable

- Analytics des préférences

Nos services

Nous accompagnons nos clients dans l’évaluation de leurs besoins, l’intégration de l’outil mais également sur le support et la montée en compétences de leurs équipes.

#Data Leakage Audit Solution

Objectifs

Les objectifs permettent de détecter les dépôts de cookies en violation des choix de la personne concernée, la détection du tiers à l’origine du dépôt et la détection des fuites de données telles que :

- Fuites d’informations personnelles (CC, Nom, Email, Adresse, ID, …)

- Données confidentielles, Re-targeting

- Adresses URL – Privilégiés, +4thparties, cookies tiers inconnus, Openscripts

- Transferts de données : Origine vers la destination

- Vulnérabilités des sites internet

Comment cela fonctionne-t-il ?

- Integration facile via GTM (Tag Manager)

- Application de la balise d’audit pendant 3 à 7 jours.

- Analyse des données (résultats basés sur des scénarios réels)

- Préparation du rapport

- Mise en place de stratégies : Techniques de Blocage, Masking, Tokenisation, Chiffrement afin de maintenir le niveau d’utilité des données